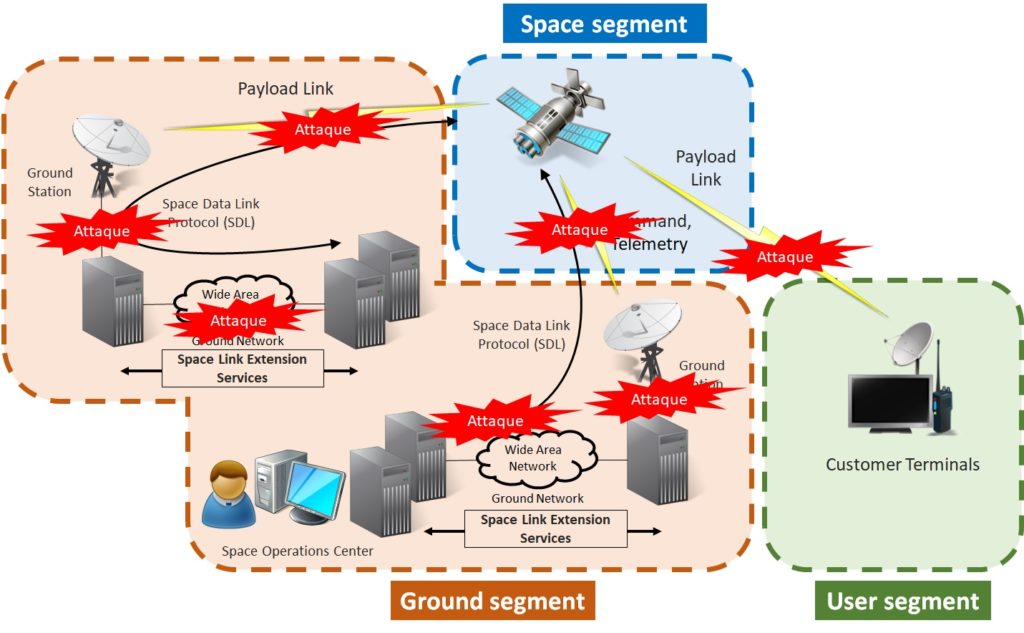

A la différence des attaques électroniques qui interférent avec la transmission des signaux de Radio Fréquence, les cyberattaques visent quant à elles, les données elles-mêmes ainsi que les systèmes qui transmettent, reçoivent ou utilisent ces données. Les antennes des satellites, les antennes des stations au sol, les lignes de communications qui relient les stations aux réseaux terrestres, les terminaux des utilisateurs qui se connectent au satellite, sont toutes des cibles potentielles d’attaques et peuvent faire l’objet de tentatives d’intrusion.

Les cyberattaques peuvent être utilisés pour déterminer qui communique avec qui, pour écouter le trafic ou pour injecter des données corrompues et de paquets malformés à destination des systèmes.

Les cyberattaques nécessitent un haut niveau de connaissance et de compréhension de l’environnement. Par contre, elles ne nécessitent pas nécessairement de ressources très conséquentes.

Les cyberattaques peuvent être contractées à des groupes privés ou à des particuliers, ce qui signifie qu’un acteur étatique ou non étatique qui manque de ressources cyber peut toujours constituer une cyber-menace.

Une cyberattaque sur un système spatial peut entraîner des perte de données, générer des perturbations voire même la perte définitive d’un satellite. Par exemple, si un adversaire arrive à prendre la main sur le système de Contrôle-Commande d’un satellite, l’attaquant pourrait couper toutes les communications, augmenter sa puissance de propulsion, endommager ses équipements électroniques et ses capteurs et finalement endommager de façon irréversible le satellite.

L’attribution précise d’une cyberattaque peut être difficile, voire impossible. Les attaquant utilisent en générale diverses méthodes pour dissimuler leur identité, comme l’utilisation de serveurs détournés.

Pourquoi la cybersécurité des systèmes spatiaux a-t-elle été si longtemps ignorée ?

Les satellites fournissent de plus en plus des services essentiels. Ils sont devenus un élément essentiels au bon accomplissement des missions de l’armée. Mais désormais, de nombreux secteurs du civil dépendent de leur bon fonctionnement. Et cette dépendance ne fait qu’augmenter avec les années.

La question de la vulnérabilité des systèmes spatiaux aux cyberattaques a longtemps été ignorée pour des raisons communes avec les systèmes industriels de type SCADA (Supervisory Control And Data Acquisition) qu’on vous explique ci-dessous :

- Les accès physiques aux satellites sont impossibles, du moins après leur envoi dans l’espace. Et l’accès aux salles de contrôle est très réglementée. Il est donc peu probable que des acteurs malveillants puissent y avoir accès.

- Les satellites communiquent avec des stations au sol qui sont en général sans connexion avec l’internet.

- Les satellites utilisent pour la plupart des composants propriétaires tels que des logiciels ou des matériels spécifiques. Ce type de composants n’étant pas ouvert, ils sont donc moins vulnérables aux menaces traditionnelles de type malwares, virus, backdoor que l’informatique moderne connait bien.

- La « suppply chain » ou la chaîne logistique de développement et de production est censée être une chaîne fermée, hors d’atteinte d’adversaires potentiels (internes ou externes).

Les vulnérabilités des systèmes spatiaux

La réalité et l’expérience montrent que le monde d’aujourd’hui n’est plus le même que le monde d’avant. Il est désormais indispensable de se poser la question de la vulnérabilité des systèmes spatiaux aux cyberattaques. On vous explique pourquoi :

- Les stations au sol avec lesquelles communiquent les satellites ne sont pas si isolées que ça. C’est le même constat pour les centres de Contrôle-Commande qui pilotent les satellites via les stations au sol. Ils ont pour la plupart besoin de communiquer avec l’extérieur comme avec des centre de données même si cela se fait via des liaisons sécurisées sur internet.

- Les accès aux satellites sont certes impossibles physiquement mais un accès via leur station au sol ou via leur système de Contrôle-Commande restent possibles. C’est une porte d’accès potentielle pour un acteur malveillant

- Les satellites de dernière génération comme ceux de SpaceX cherchent à tirer les coûts vers le bas si bien qu’ils utilisent pour la plupart des logiciels Open Source. Cela les expose d’avantage à des cyber-menaces comme n’importe quel autre autre matériel informatique.

- la chaîne logistique, à l’ère de la mondialisation est souvent internationalisée. Il est difficile de la maîtriser complètement. L’introduction de composants ou de logiciels malveillant n’est pas complètement impossible pour un acteur motivé qui s’en donnerait les moyens. On peut imaginer par exemple l’introduction de backdoor dans les composants ou les logiciels du satellite.

Exemples de cyber-menaces sur les systèmes spatiaux

L’observatoire du monde cybernétique (1), dans son étude de mars 2020, cite quatre grands types de menaces cyber qui menacent les systèmes spatiaux :

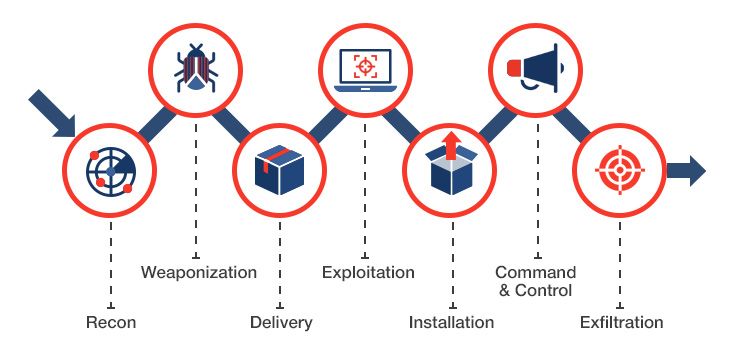

- La compromission : La compromission d’un système est l’objectif ultime d’un attaquant. En effet, une fois le système compromis, celui-ci est sous le contrôle total de l’attaquant. Dans le cadre des systèmes spatiaux, les attaquants vont chercher à compromettre en priorité les systèmes des centres de Contrôle-Commande qui pilotent les satellites. Une fois le système compromis, l’attaquant aura le contrôle sur le réseau de communication. Il pourra alors réaliser plusieurs attaques secondaires comme l’interception de donnée ou une attaque par déni de service. Dans la mesure où les centres de Contrôle-Commande sont principalement constituées d’informatique classique, ceux-ci sont vulnérables aux différentes étapes de la cyber kill chain. Nous décrivons ci-dessous les 7 étapes de la cyber kill chain :

-

- La reconnaissance

- Le ciblage de la victime

- La délivrance de la charge utile

- L’exploitation

- L’installation

- La connexion avec le serveurs de Command and Control (C2)

- L’exfiltration des données

On peut imaginer une attaque par spearphishing, c’est à dire une attaque visant une certaine population qui opèrent dans les stations au sol pour tenter de s’introduire dans les systèmes du centre de Contrôle-Commande. On peut aussi imaginer une attaque pour tenter d’introduire un virus dans les systèmes du centre de Contrôle-Commande ou dans les systèmes des stations au sol pour tenter de les compromettre et d’en prendre le contrôle. Ce fut le cas pour le ver Stuxnet dont nous vous parlerons dans un prochain article.

- L’interception ou écoute illégitime : L’objectif d’une attaque par interception est pour la plupart du temps de réaliser des écoutes illégitimes d’un signal. Avec l’avènement de la radio logicielle ou SDR (Software Defined Radio), il est devenu relativement aisé et peu coûteux de capturer un signal satellite. Une attaque par interception est réalisée soit à des fins de renseignement, soit en tant que première étape d’une compromission des systèmes. Ce genre d’attaque est de plus en plus difficile à réaliser dans la mesure où les communications sont désormais chiffrées pour être protégées en confidentialité. Dans le cadre d’un chiffrement trop faible, ce genre d’attaque reste possible si les attaquants arrivent à casser le chiffrement.

- Le déni de service ou le DOS (Deny Of Service): Le déni de service peut se réaliser soit par brouillage des signaux, soit par l’envoi de paquets illégitimes. Pour cela, l’attaquant produit un signal qui interfère avec le signal légitime. Il peut interférer avec le signal descendant, c’est à dire celui émis par le satellite à destination de la station au sol. Il peut également interférer avec le signal montant, c’est à dire celui de la station au sol à destination du satellite. Dans les 2 cas, l’objectif est de tenter d’interrompre la communication. Si le propriétaire de l’actif visé en a les moyens, il pourrait localiser la source de l’attaque afin de lancer une contre-attaque pour stopper l’attaque, mettre fin à l’impact pour retrouver un service nominal. Ce genre de situation relève souvent de la guerre électronique avec des systèmes de représailles dans le cadre d’un conflit entre nations.

- L’usurpation ou le spoofing : Une attaque par usurpation consiste pour l’attaquant à envoyer un signal à une cible en se substituant et se faisant passer pour une source légitime. L’objectif est d’induire la cible en erreur dans un but de compromettre un système. Le cas le plus classique est l’usurpation de signaux GPS. Contrairement au brouillage, la cible ne réalise pas qu’elle est victime d’une attaque. Dans le cas d’une attaque par usurpation de signaux GPS, la victime peut ainsi penser qu’elle se situe dans un endroit différent. Pour le cas le plus extrême, il est également possible de faire penser à la victime qu’elle se situe à un instant temporel différent puisque les signaux GPS servent également à maintenir la synchronisation temporelle. L’observatoire du monde cybernétique cite un exemple d’une attaque de ce type. L’armée iranienne en 2011 aurait provoqué une usurpation de signaux GPS pour capturer un drone américain.

Quels sont les impacts potentiels de cyberattaques sur les systèmes spatiaux

Une cyber-attaque sur des systèmes spatiaux pourraient impacter les service rendus par ces derniers. On peut citer par exemple :

- Perturbation des services de type PNT (Position, Navigation et Timing) ou GNSS (Global Navigation Satellite System) : Ces services sont utilisés par les domaines civils comme militaires pour par exemple faire de la localisation géographique. Ces services permettent également à des systèmes de réaliser une synchronisation temporelle de leur horloge. Les antennes des réseaux des opérateurs mobile utilisent ce système pour se synchroniser entre elles. Ce sera principalement le cas pour les réseaux 5G en cours de déploiement.

- Utilisation frauduleuse des données météorologiques comme la récupération de données ou d’images.

- Ecoute et détournement de communications pour faire de la surveillance, de l’espionnage ou de la reconnaissance.

You probably miss one point : the insertion of a backdoor during satellite manufacturing

Hi James, yes you right. I have mentionned the supply chain that can be exploited by an adversary

[…] Étude sur la cybersécurité des systèmes spatiaux : menaces, vulnérabilités et risques […]

Les acteurs commerciaux qui ont intérêt à baisser les coûts ignorent-t-ils la cybersécurité des systèmes spatiaux en utilisant des logiciels Open Source?