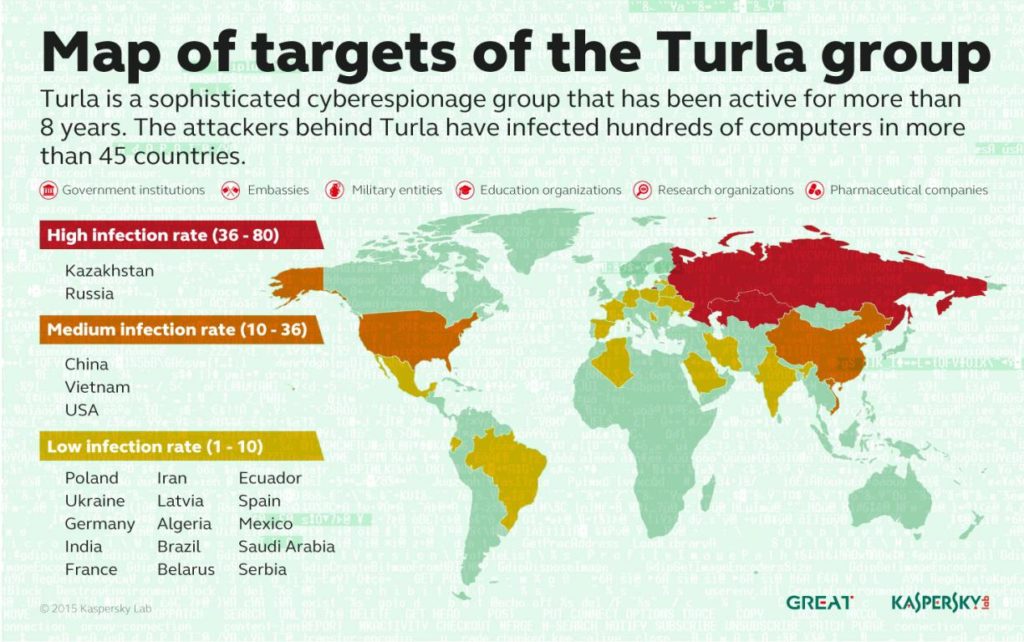

Ce sont les experts de Kaspersky Lab qui ont été les premiers à révélés en 2015 que le groupe de hackers russes Turla APT avait exploité et détourné des flux satellites pour y cacher leurs serveurs de Command & Control (C&C).

Pour rappel, le groupe Turla APT également connu sous le nom de Snake ou d’Uroburos, avait touché en 2015 plus de 500 victimes dans 45 pays différents à travers le monde dont des agences gouvernementales, des entités militaires et des diplomatiques en tant que cibles privilégiées du groupe.

Si les satellites sont surtout connus comme outils de télédiffusion et de communication sécurisée, ils servent également pour l’accès à internet. Leurs services sont principalement utilisés dans les endroits reculés où tous les autres moyens d’accès à Internet sont soit instables et lents, soit totalement inopérants.

L’une des méthodes les plus répandues et peu coûteuse d’accès internet par satellite est une liaison exclusivement descendante, la liaison montante se faisant par un accès internet classique bas débit.

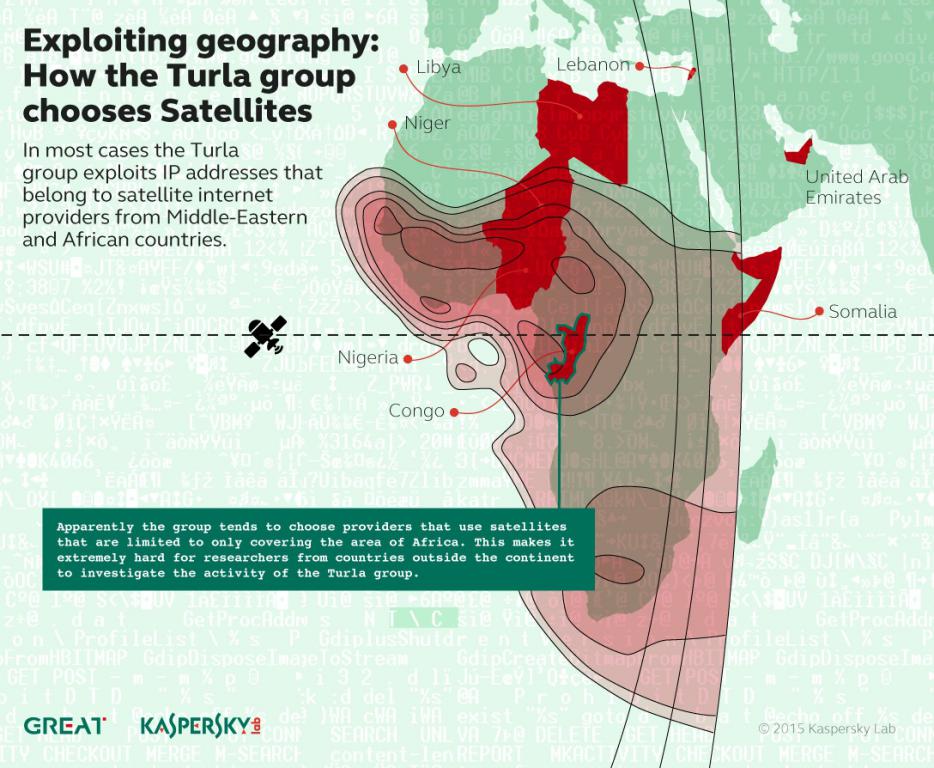

L’exploitation de connexion internet par satellite offre des avantages indéniables comme l’anonymat. En effet, à part savoir que vous êtes sous couverture satellite, il est très difficile voir impossible de connaitre physiquement votre emplacement.

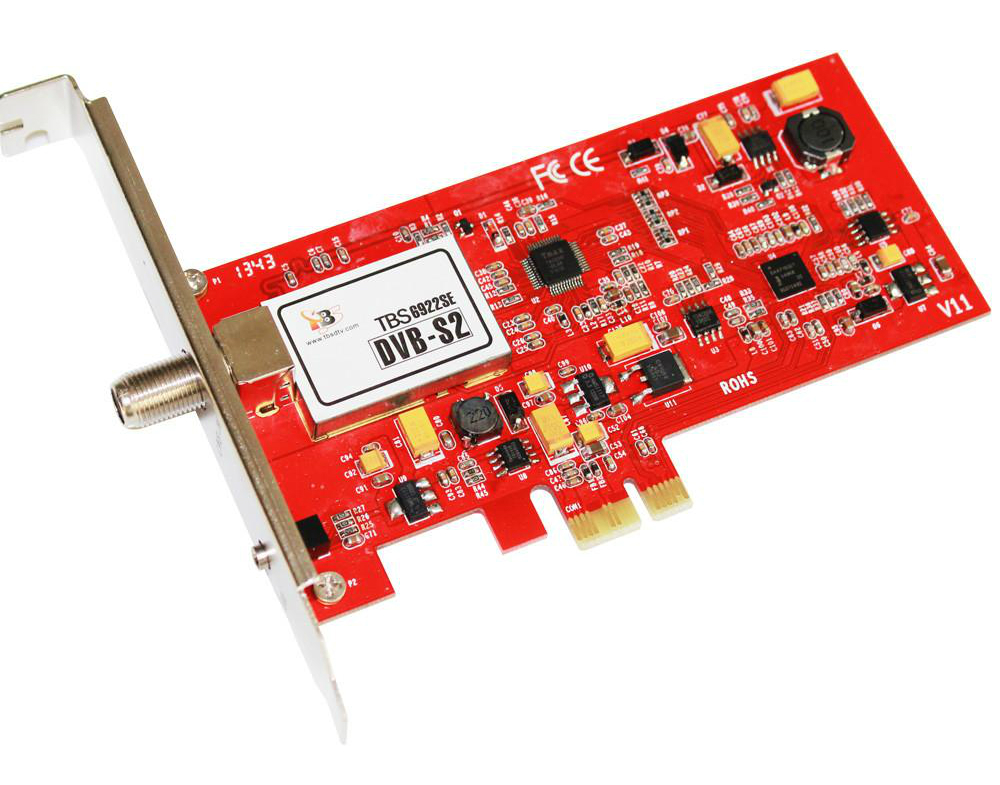

Un autre avantage du détournement de liaisons par satellite est le faible coût en investissent matériel. Ici, les hackers ont détourné une liaison satellite de type DVB-S. Pour détourner ce type de liaison, il faut disposer des éléments suivants dont le cout est estimé à moins de 1000 euros :

- Une antenne parabolique, dont la taille dépend de la position géographique et du satellite

- Une tête universelle

- Un syntoniseur DVB-S dédié (carte PCIe)

- Un ordinateur, tournant de préférence sous Linux

La méthode n’est pas nouvelle. Elle remonte aux années 2010 avec le logiciel Skygrabber. Une personne possédant un PC et une parabole peut, avec le logiciel, intercepter les téléchargements demandés par des internautes connectés à un satellite. En effet, le flux descendant transmis depuis le satellite en orbite géostationnaire vers l’ordinateur n’était, à l’époque, pas chiffré.

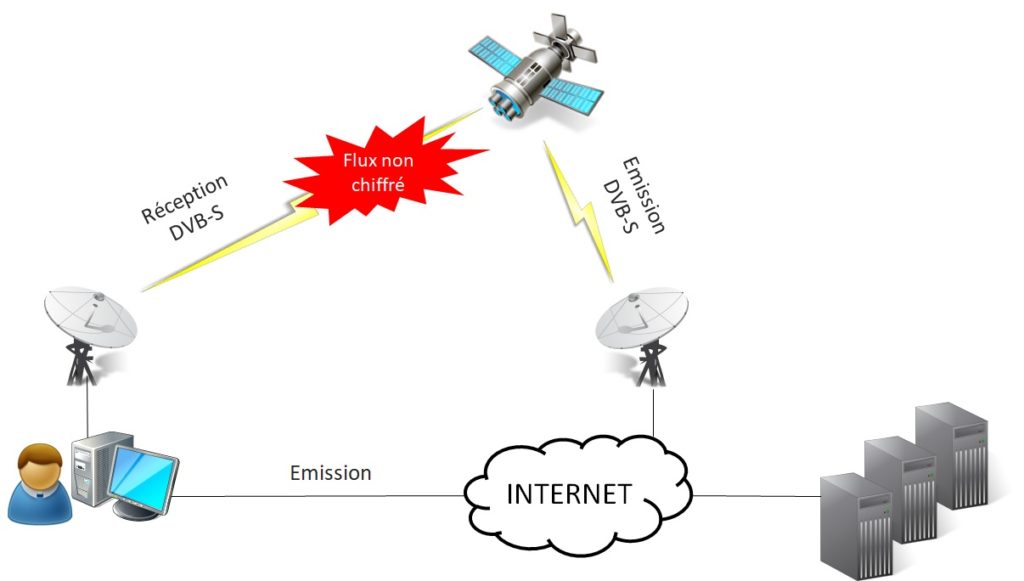

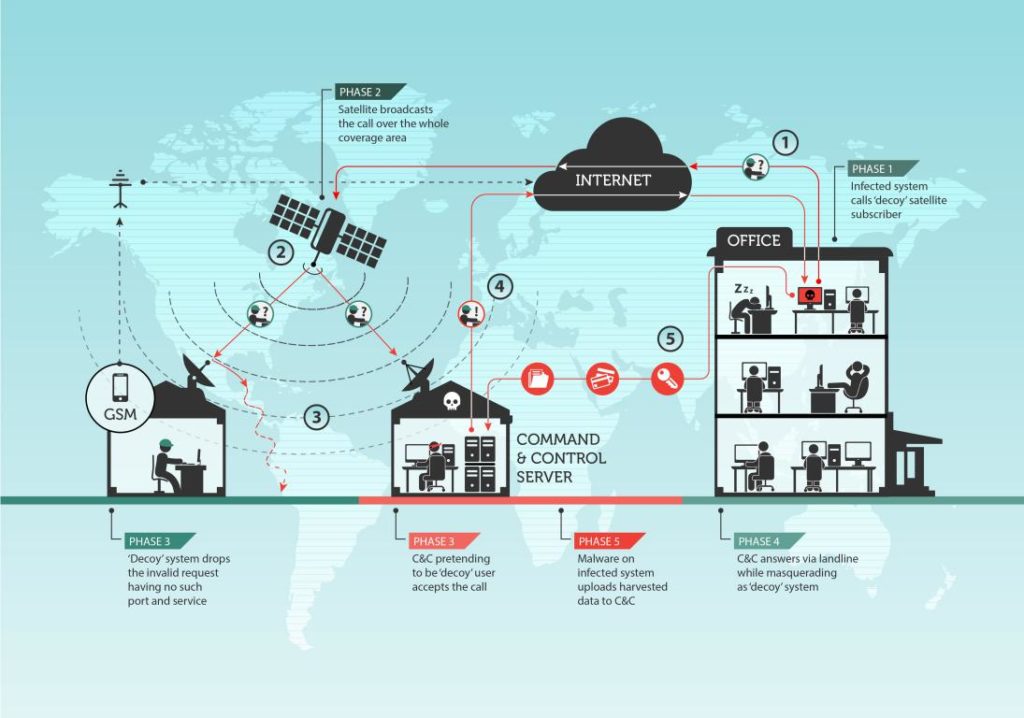

Déroulement d’un détournement de connexion internet par satellite

Le site SecureList.com explique très bien la technique. Le groupe Turla APT a exploité une faiblesse des connexions internet par satellite de type DVB-S qui est que le flux n’est pas chiffré.

La technique utilisée ici n’est pas le Man-In-The-Middle (l’homme du milieu) mais le Spoofing IP (usurpation d’adresse IP).

- Le groupe commence par « écouter » le flux descendant du satellite afin d’identifier les adresses IP actives des internautes connectés à ce dernier.

- Il choisit une adresse IP connectée pour s’en servir dans le but de masquer un serveur C&C, à l’insu de l’utilisateur légitime. Pour cela, il configure le nom de domaine de son serveur de Command & Control pour utiliser l’une des adresses IP actives connectée via satellite.

- Les machines infectées par le malware Turla reçoivent pour instruction d’exfiltrer des données vers le nom de domaine dont les adresses IP correspondent à des internautes connectés par satellite (les pirates utilisent pour cela ce qu’on appelle l’hébergement DNS dynamique, ce qui leur permet de modifier l’adresse IP d’un domaine à volonté)

- Le malware sur les ordinateurs infectés contacte alors l’adresse IP de l’utilisateur légitime connecté au satellite pour établir une connexion TCP/IP.

- Les données sont acheminées via des lignes classiques vers les téléports du fournisseur d’accès à internet par satellite, puis jusqu’au satellite, et enfin depuis le satellite jusqu’à l’utilisateur dont l’adresse IP a été choisie.

- La machine de cet utilisateur abandonnera la connexion car la communication ne lui est pas destinée (le port choisi par les attaquants n’est pas ouvert sur la machine de l’utilisateur).

- La même demande de connexion TCP/IP est également envoyée au serveur de Command & Control des attaquants, qui utilise la même adresse IP et qui répondra à la machine infectée pour établir un canal de communication et recevoir les données exfiltrées.

Chose intéressante, vous l’aurez remarqué, l’utilisateur légitime, dont l’adresse IP a été utilisée par les pirates pour récupérer les données d’une machine infectée, reçoit également ces paquets de données mais les remarque à peine. En effet, les membres de Turla commandent aux machines infectées d’envoyer les données à des ports qui, dans la majorité des cas, sont fermés par défaut. Par conséquent, l’ordinateur de l’utilisateur légitime écarte purement et simplement ces paquets, tandis que le serveur C&C de Turla, qui maintient ces ports ouverts, reçoit et traite les données exfiltrées.

L’utilisateur légitime du satellite ne remarquera même pas que sa connexion satellite a été détournée à moins que celui-ci ne vérifie ses journaux d’événements et qu’il remarque que des paquets sont discardés par son modem satellite. Mais cela ressemblera d’avantage à « du bruit internet », plutôt qu’à du trafic suspect.

Petite vidéo explicative

L’utilisation de liaisons par satellite pour y cacher un serveur de Command & Control et contrôler un botnet n’est pas une exclusivité de Turla APT. Les chercheurs ont observé que d’autres groupes APT s’appuyaient également sur des satellites pour gérer leurs logiciels malveillants tels que Rocket Kitten ou Xumuxu ou la Hacking Team en Italie. Nous en parlerons dans un prochain article.

La question qui se pose maintenant est de savoir si les connexions internet par satellite de type DVB-S sont maintenant chiffrées pour être protégées en confidentialité et en intégrité Si quelqu’un a la réponse, je veux bien avoir la réponse en commentaire. Cela fera également l’objet d’un prochain article.

Source et détails techniques sur le site SecureList.com de Kaspersky Lab.

[…] Retour sur Turla ou comment un groupe de cyber espionnage russophone exploite les satellites […]