J’ai passé avec succès, début avril 2020, la certification CCSK (Certificate of Cloud Security Knowledge) et je vous livre ci-dessous quelques conseils et astuces pour que vous puissiez également réussir l’examen du premier coup.

Qu’est-ce que la CCSK ?

Le CCSK est une certification « vendor neutral » sur la sécurité du Cloud. Elle est considérée comme étant la « state of the art » de la sécurité du Cloud. Elle a été créée en 2010 par la CSA (Cloud Security Alliance) un organisme qui pilote le programme STAR ( Security, Trust & Assurance Registry) dont l’objectif est de fournir et de maintenir un standard de haut niveau pour permettre à des organismes d’audit indépendants de délivrer des niveaux de certification aux différents Cloud du marché.

Le CSA publie régulièrement des documents de référence pour promouvoir les bonnes pratiques de la sécurité du Cloud. Le CSA anime et organise également plusieurs groupes de travail et chantiers de recherche auxquels les entreprises membres peuvent participer pour faire avancer le domaine de la sécurité du Cloud.

Comment passer la CCSK ?

Le CCSK est un examen qui se fait à distance (pas dans un centre d’examen), en ligne sur le web et « open book » (matériel d’étude à disposition). A la différence de la plupart des autres certifications, le CCSK, dans sa version passée (v4 en ce moment), est valable a vie. Il n’est pas nécessaire de justifier d’expériences pour se présenter à l’examen. Il n’y a pas non plus de paiement annuel, ni de CPE (Continuous Professional Education) pour maintenir la certification.

Le coût de l’examen est de $395 USD et permet de disposer de deux tentatives. Si vous réussissez à la première tentative, vous pourrez utiliser la deuxième lors de la publication d’une nouvelle version du CCSK. Un jeton d’examen est valable deux ans à partir de son achat.

Pour s’inscrire à l’examen : https://ccsk.cloudsecurityalliance.org/en

Quel est le contenu du CCSK ?

La version CCSK v4 actuelle existe depuis le 1er décembre 2017. Elle a subi une importante mise à jour par rapport à la version v3 précédentes incluant les toutes dernières technologies du Cloud (micro-service, serverless, container, SDN, Big Data, IOT, etc ..)

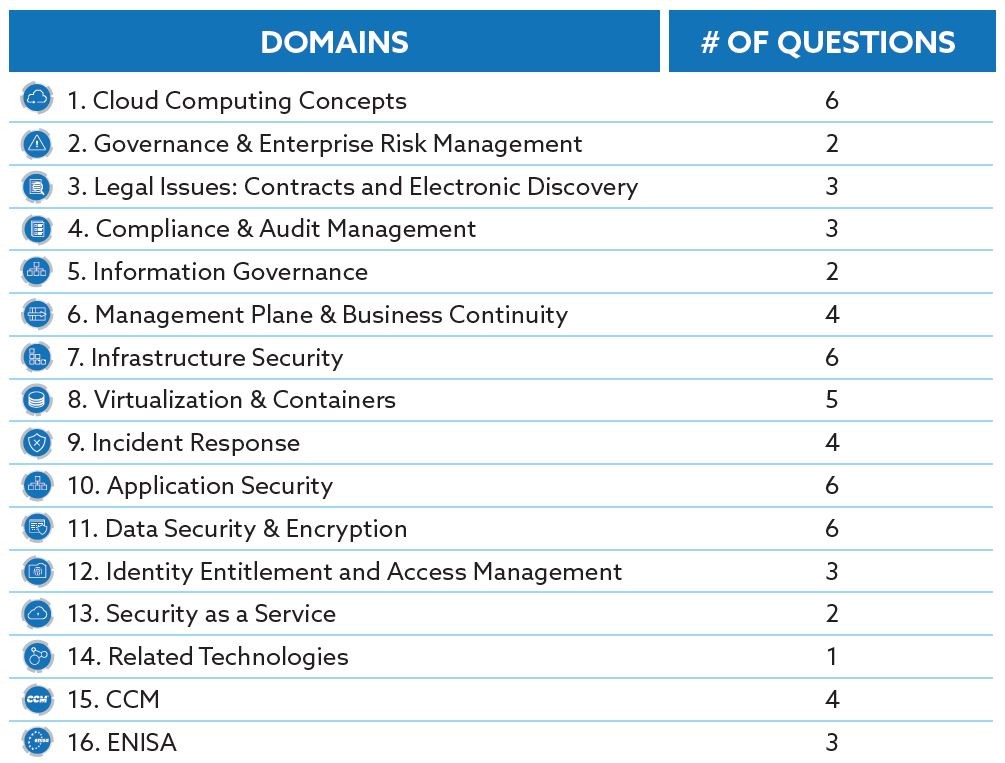

L’examen est un QCM de type A/B/C/D/E ou True/False composé de 60 questions à réaliser en 90 mn. Une fois que l’examen est lancé, il n’est pas possible de le mettre en pause. Le score minimum pour réussir l’examen et obtenir la certification est de 80%. Le taux de réussite à l’examen est de 62%.

Vous obtenez votre résultat immédiatement dès la fin de l’examen avec votre score global et par domaine pour identifier vos axes d’amélioration. Si vous réussissez l’examen, vous pouvez même télécharger votre certificat. Par contre, les réponses aux questions ne sont pas fournies afin de préserver l’intégrité de l’examen. Il existe un kit de préparation à l’examen et une FAQ téléchargeable sur le site de la CSA : https://ccsk.cloudsecurityalliance.org/en/faq

Quel est le matériel d’étude du CCSK ?

L’examen du CCSK teste le candidat sur le contenu de 3 documents qui sont téléchargeables gratuitement sur le site du CSA : https://cloudsecurityalliance.org/education/ccsk/#_prepare

L’ensemble de ces 3 documents représente le CBK (Common Body of Knowledge) de l’examen CCSK. Il s’agit de :

- CSA Security Guidance for Critical Areas of Focus in Cloud Computing v4

- CSA Cloud Controls Matrix (CCM)

- ENISA (European Network and Information Security Agency) Whitepaper Cloud Computing: Benefits, Risks and Recommendations for Information Security

Les 14 domaines du Security Guidance du CSA sont les suivants :

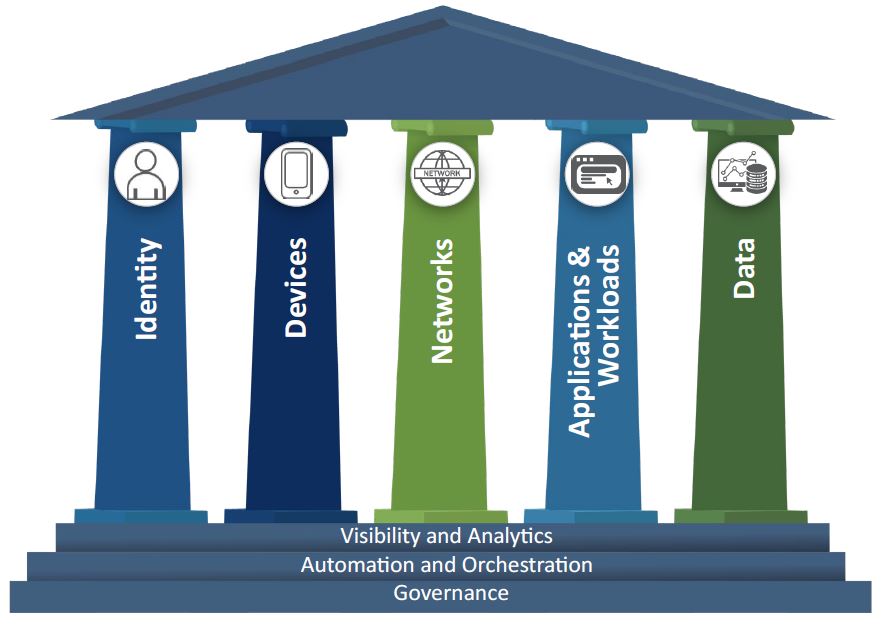

Domaine 01 : Cloud Computing Concepts and Architectures Domaine 02 : Governance and Enterprise Risk Management Domaine 03 : Legal Issues, Contracts and Electronic Discovery Domaine 04 : Compliance and Audit Management Domaine 05 : Information Governance Domaine 06 : Management Plane and Business Continuity Domaine 07 : Infrastructure Security Domaine 08 : Virtualization and Containers Domaine 09 : Incident Response Domaine 10 : Application Security Domaine 11 : Data Security and Encryption Domaine 12 : Identity, Entitlement, and Access Management Domaine 13 : Security as a Service Domaine 14 : Related Technologies

Les chapitres importants du document de l’ENISA sont les suivants :

- Information Security - Isolation failure - Economic Denial of Service - Licensing Risks - VM hopping - Five key legal issues common across all scenarios - Top security risks in ENISA research - OVF - Underlying vulnerability in Loss of Governance - User provisioning vulnerability - Risk concerns of a cloud provider being acquired - Security benefits of cloud - Risks R.1 – R.35 and underlying vulnerabilities - Data controller versus data processor definitions - In IaaS, who is responsible for guest systems monitoring

Les éléments importants de la CSA CCM (Cloud Controls Matrix) à connaitre sont les suivants :

- CCM Domains - CCM Controls - Architectural Relevance - Delivery Model Applicability - Scope Applicability - Mapped Standards and Frameworks

Le document le plus important est de loin le Security Guidance du CSA. Il représente à lui-seul 87% des questions de l’examen. La CSA CCM représente 7% et le rapport de l’ENISA 6%.

La répartition exacte du nombre de questions par domaine est la suivante :

Ma préparation au CCSK

Mon matériel d’étude

Outre le matériel d’étude officiel, j’ai utilisé en plus deux autres documents qui m’ont beaucoup aidé :

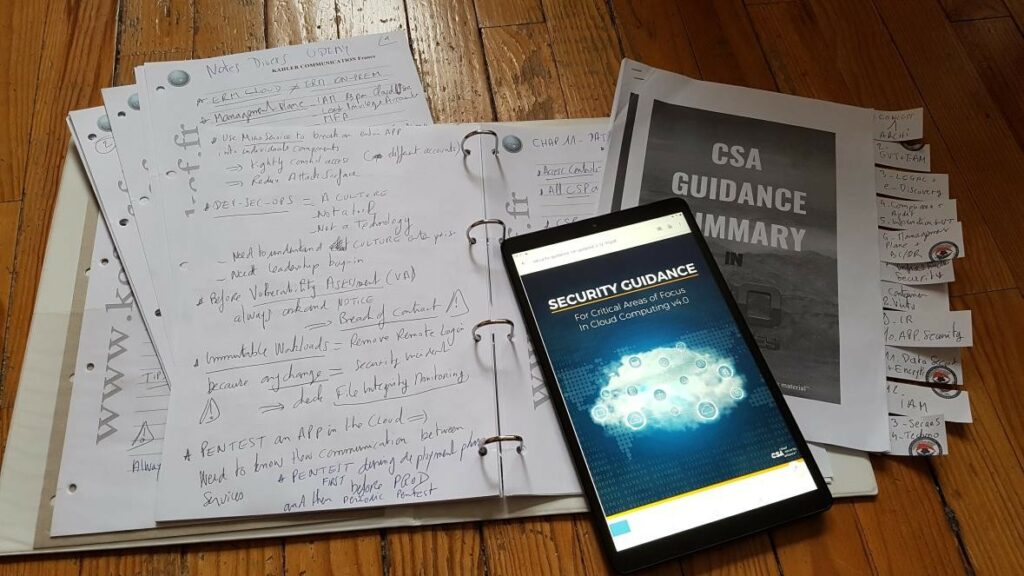

- Le « CSA Guidance Summary in 6O minutes » : c’est un très bon résumé de 25 pages du Security Guidance v4 du CSA. Je l’ai imprimé pour réviser et je l’avais en PDF pendant l’examen.

- Le « CCSK All-in-One Exam Guide » de Graham Thompson : c’est un excellent guide de révision que je recommande fortement et auquel a participé Peter van Eijk avec qui j’ai eu l’honneur de discuter. Peter est un formateur officiel du CCSK de la CSA et je pense qu’il participe au comité de rédaction des questions. Le livre repasse en revue avec de très bonnes explications les 14 domaines du CBK mais aussi le document de l’ENISA et la CCM. A la fin de chaque chapitre, il y a un « Chapter Review » qui reprend l’essentiel à savoir pour l’examen. Le livre comprend également 150 questions de tests qui sont très proches de celles de l’examen en terme de formulation et de difficulté. Et enfin, à la fin du livre, il y a un code pour accéder à un simulateur en ligne sur le site TotalSem qui contient 200 questions supplémentaires (lien vers le livre en ebook ou en papier sur Amazon)

- Je tiens aussi à signaler l’existence de la formation CCSK en e-learning de Verisafe avec Boris Motylewski. J’ai eu de très bons retours sur les formations de Boris qui s’investit beaucoup dans l’aide au passage des certifications (CISSP, CCSK et bientôt CCSP). Deux vidéos expliquent ce qu’est la CCSK, les avantages de la CCSK et comment devenir CCSK en 30 jours. Les slides d’exemple montrent la qualité du support du cours. Elles m’ont aidé à bien comprendre les 35 risques identifiés par l’ENISA, les 11 risques majeurs, les 23 actifs potentiellement impactés (dont ceux les plus exposés) et le top 7 des vulnérabilités.

Mon plan de révision

Mon passage de la certification CCSK s’est fait dans des conditions un peu particulières. En effet, initialement, je devais passer la certification CCSP (Certified Cloud Security Professional). Je révisai depuis deux mois et demi quand j’ai appris que mon examen début avril était décalé suite à la pandémie de Covid-19 qui circulait en France. Pour mettre à profit mes révisions et les connaissances acquises, j’ai décidé vers mi-mars de tenter l’examen CCSK qui se fait en ligne et à domicile. La période de confinement était pratique aux révisions : 1h le matin avant de commencer le télétravail (en remplacement du temps de transport), 1h le midi sur la pause déjeuner et 2 à 3h en fin d’après-midi, après la journée de télétravail et le soir.

En deux semaines et demie, j’ai réussi à lire l’ensemble du matériel d’étude officiel plus le matériel d’étude supplémentaire. J’ai fait plus de 700 questions de tests (ceux du livre mais aussi d’autres sur Udemy ou trouvé sur internet). J’ai fait une centaine de Flashcards. J’ai visualisé quelques vidéos sur Youtube. J’ai surtout pris beaucoup de notes personnelles. En ce qui me concerne, c’est essentiel car ça me permet de faire des révisions de dernières minutes mais ça me permet surtout de mieux retenir tout ce que j’apprends.

23 Conseils et Astuces pour réussir le CCSK

Lien vers l’infographie en local ou sur LinkedIn

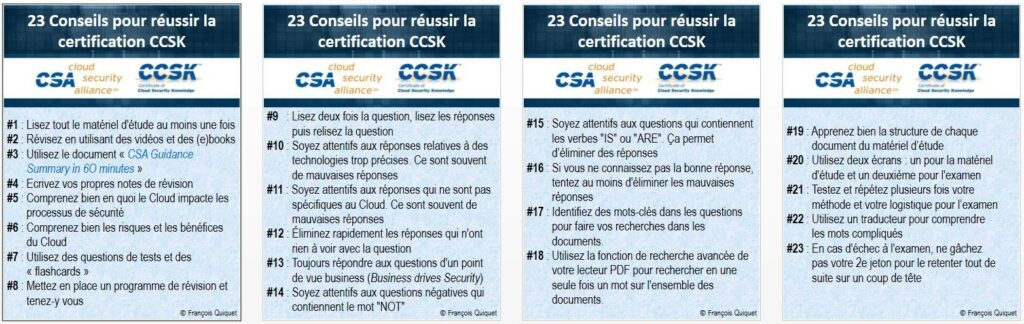

- TIP #1 : Lisez tout le matériel d’étude au moins une fois (deux fois, c’est encore mieux). Même si l’examen est open book, vous serez ainsi plus à l’aise.

- TIP #2 : En plus du matériel d’étude officiel, révisez en utilisant des vidéos et/ou des (e)books pour encore mieux comprendre les domaines du CBK.

- TIP #3 : Utilisez le document « CSA Guidance Summary in 6O minutes » qui est un très bon résumé de 25 pages du Security Guidance du CSA.

- TIP #4 : Ecrivez vos propres notes de révision. On retient beaucoup mieux quand on écrit soi-même.

- TIP #5 : Comprenez bien en quoi le Cloud impacte les différents processus de sécurité de l’entreprise. C’est l’objectif principal de l’examen.

- TIP #6 : Comprenez bien les défis, les risques, les préoccupations mais aussi les bénéfices et les avantages du Cloud pour chaque domaine du CBK.

- TIP #7 : Utilisez des questions de tests et/ou des flashcards pour tester votre bonne compréhension des domaines du CBK mais aussi pour vous entraîner à utiliser les documents.

- TIP #8 : Mettez en place un programme de révision et tenez-vous-y. Par exemple, prévoyez 1 à 2h de révision chaque jour de la semaine et un peu plus le week-end (3 à 4h). Commencez par le Security Guidance v4 de la CSA, puis par le rapport de l’ENISA et enfin par la CCM (il suffit de survoler ce dernier et d’en comprendre la structure car vous l’aurez sous la main pendant l’examen).

- TIP #9 : Pendant l’examen, lisez deux fois chaque question. Lisez les réponses. Puis relisez la question.

- TIP #10 : Soyez attentifs aux réponses contenant des éléments trop techniques, trop spécifiques ou encore étant trop relatives à une technologie (comme le SAN, le NAS, etc …). Ce sont souvent les mauvaises réponses.

- TIP #11 : Identifiez les réponses qui ne sont pas spécifiques au Cloud. Ce sont souvent les mauvaises réponses.

- TIP #12 : Éliminez rapidement les réponses qui n’ont rien à voir ou qui sont trop éloignées de la question.

- TIP #13 : Toujours répondre aux questions d’un point de vue business. C’est le business de l’entreprise qui challenge les choix de sécurité et non l’inverse. On parle d’ailleurs du BIA (Business Impact Analysis) pour identifier les actifs critiques à protéger en priorité

- TIP #14 : Soyez attentifs aux questions négatives qui contiennent le mot « NOT ». On a tendance à trop l’oublier quand on choisit la réponse.

- TIP #15 : Soyez attentifs aux questions qui contiennent les verbes « IS » ou « ARE ». Ça permet de choisir ou d’éliminer des réponses.

- TIP #16 : Si vous ne connaissez pas la bonne réponse, tentez d’éliminer rapidement deux mauvaises réponses puis choisissez la réponse qui vous semble être la meilleure parmi les deux réponses restantes.

- TIP #17 : Identifiez des mots-clés dans les questions et recherchez ces mots-clés dans les documents.

- TIP #18 : Utilisez la fonction de recherche avancée de votre lecteur PDF préféré pour rechercher en une seule fois un mot, une expression ou une phrase sur l’ensemble des documents. Vous gagnerez ainsi du temps.

- TIP #19 : Apprenez bien la structure de chaque document. Ça permet de retrouver rapidement dans le document, le domaine relatif à la question.

- TIP #20 : Utilisez deux écrans : un pour le matériel d’étude et un deuxième pour l’examen. Cela vous fera gagner du temps en évitant de passer sans cesse d’une fenêtre à l’autre.

- TIP #21 : Testez et répétez plusieurs fois votre méthode et votre logistique mise en place pour être à l’aise pendant l’examen.

- TIP #22 : Utilisez un traducteur (Google Translate, DeepL ou autre) pour vous aider à mieux comprendre le sens de certains mots compliqués.

- TIP #23 : En cas d’échec à l’examen, ne gâchez pas votre 2e jeton pour le retenter tout de suite sur un coup de tête. Prenez du temps pour refaire des révisions et mieux comprendre les domaines du CBK.

Différence entre les certifications CCSK et CCSP

La CCSP est la « Certified Cloud Security Professional ». C’est une certification qui a été créé en 2015 conjointement par la CSA, l’organisme qui a créé la CCSK et l'(ISC)², l’organisme qui a créé la très célèbre et recherchée certification CISSP.

La certification CCSP couvre les 6 domaines suivants :

- Domain 1 : Cloud Concepts, Architecture and Design - Domain 2 : Cloud Data Security - Domain 3 : Cloud Platform and Infrastructure Security - Domain 4 : Cloud Application Security - Domain 5 : Cloud Security Operations - Domain 6 : Legal, Risk and Compliance

Si on devait faire une opération mathématique, elle serait la suivante :

CCSP = CCSK + Expanded Governance Items + Traditional Security + Privacy

Voici les articles à lire pour bien comprendre la différence entre les 2 certifications :

- Comparing the CCSP and CCSK Cloud Security Credentials

- CCSK vs CCSP: An Unbiased Comparison

- CCSK vs CCSP – An Impartial Comparison

- The CCSP is a BEAST that you must defeat to get your org into the clouds

Conclusion

Bon courage et bonne révision à tous. Gardez en tête la citation suivante :

Dans un voyage ce n’est pas la destination qui compte mais toujours le chemin parcouru.

Ce n’est pas en soi l’obtention de la certification qui soit importante mais bien les connaissances que vous allez acquérir et qui vont vous faire monter en compétences. La certification est la cerise sur le gâteau.