CYSAT ’22, a space cybersecurity conference in Paris (April 6-7th 2022)

CYSAT is the first European event entirely dedicated to cybersecurity for space.

After a first successful edition over 2 days in March 2021 with over...

NIST released IR 8401, a new Cybersecurity Framework applied to the ground segment of...

NIST released IR 8401, a new guidance named “Satellite Ground Segment: Applying the Cybersecurity Framework to Assure Satellite Command and Control”.

NIST IR 8401 is...

Thales prépare la sécurisation des infrastructures européennes face aux attaques des futurs ordinateurs quantiques

Paris, La Défense, le 14 avril 2023 (communiqué de presse)

Au cœur de la seconde révolution quantique, Thales s’associe à une vingtaine de partenaires de...

Hors-Série « Space Cybersecurity » édité par PenTest et Hakin9

Cet article est issu d'un post de Stéphane MORICO (Information Security Analyst | CEO @SMRC) sur LinkedIn.

Le hors série "Space Cybersecurity" édité par PenTest et...

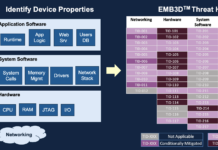

MITRE Releases EMB3D™ – A Cybersecurity Threat Model for Embedded Devices

Collaborative framework provides common understanding to mitigate cyber threats to critical infrastructure

MCLEAN, Va. & BEDFORD, Mass., May 13, 2024--(BUSINESS WIRE)--The EMB3D Threat Model is...

Hacking demo at CYSAT 2023: world first or « déjà vu »❓ Here is what I know 👇

CYSAT 2023 is over. It’s time to review everything that has happened during this amazing event. But first, let’s remember what CYSAT is.

CYSAT is the leading...

Install KYPO Cyber Range Platform on Openstack and Ubuntu in AWS cloud

KYPO is a Cyber Range Platform (KYPO CRP) developed by Masaryk University since 2013. KYPO CRP is entirely based on state-of-the-art approaches such as...

ATT&CK v13 released with significant updates : Pseudocode, Swifter Search, Mobile Data Sources and...

🔥 On Tuesday 25 April 2023, the MITRE Corporation released ATT&CK v13, the new version of its framework.

This new version includes significant updates and...

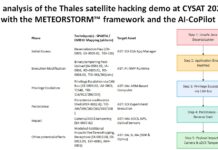

An analysis of the Thales satellite hacking demo at CYSAT 2023 with the METEORSTORM™...

Disclaimer

Please be informed that the analysis detailed in this article is entirely separate from the hacking experiment conducted by the Thales team on the...

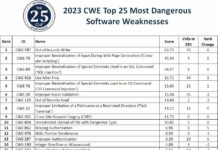

Top 25 most dangerous software weaknesses than can affect satellites in 2023

La question de la vulnérabilité des systèmes spatiaux aux cyberattaques a longtemps été ignorée pour des raisons communes avec les systèmes industriels de type...